Installation paquet OSSEC agent sur une Debian Stretch.

On trouve sur le site des paquets pour les principales distributions.

Pré-requis :

Installer les paquets "expect" et "tcl-expect":

apt-get install tcl-expect expect

Télécharger l'archive depuis https://updates.atomicorp.com/channels/ossec/debian/pool/main/o/ossec-hids-agen…...

Prenez la dernière version : ossec-hids-agent_3.0.0.5609stretch_amd64.deb à ce jour et installez le paquet avec :

dpkg -i ossec-hids-agent_3.0.0.5609stretch_amd64.deb

L'installation ajoute le user "ossec" et le groupe du même nom, tout est installé dans le répertoire /var/ossec.

Aller vérifier le fichier "ossec.conf" dans le répertoire "/var/ossec/etc" et bien vérifier que l'adresse "<server-ip>.....</server-ip>" est bien celle du serveur, sinon corriger la valeur par défaut de "127.0.0.1".

Il faut ensuite autoriser l'agent et le serveur à interagir :

- Sur le serveur :

Aller dans le répertoire /var/ossec/bin et lancer ./manage-agent

|

**************************************** Confirm adding it?(y/n): y ** Press ENTER to return to the main menu. |

- Sur le client :

Aller dans le répertoire /var/ossec/bin et lancer ./manage-agent

|

**************************************** Paste it here (or '\q' to quit): Coller la clef obtenue du serveur Confirm adding it?(y/n): y ** You must restart OSSEC for your changes to take effect. manage_agents: Exiting. |

Un petit coup de "systemctl restart ossec" et le tour est joué, on vérifie la connection dans le fichier "/var/ossec:logs/ossec.log".

Il faut maintenant configurer correctement les paramètres de notre nouvel agent. Ceci concerne surtout les fichiers de log à surveiller et quelques paramètres.

Les fichiers à surveiller sont fonction de chaque distribution, ne laisser que les fichiers utiles, cela évite des messages d'erreur.

et des informations inutiles ...

Voir aussi le fichier /var/ossec/etc/shared/agent.conf

Fichiers de style "xml" les commentaires se définissent entre "<!--" et "-->" comme pour du HTML.

Attention, certains fichiers ou répertoires se trouvent "en double" entre ossec.conf et agent.conf ce qui générera des erreurs dans les logs.

J'ai par exemple mis en commentaire "Directories to check" dont les répertoires sont déjà indiqués dans le fichier "ossec.conf".

On peut même mettre en commentaires ce qui ne concerne pas notre système préféré, j'ai commenté tout ce qui concernait Windows inutile ici.

Si la machine supervisée n'est pas un serveur il faudra probablement inhiber les contrôles <system_audit>...</system_audit> dans le fichiers agent.conf ou au moins n'activer que celui correspondant à votre distribution.

Pour vérifier rapidement si Ossec est bien actif rien de tel que :

ps -ef | grep ossec

Qui doit répondes gentiment :

root 16688 1 0 18:14 ? 00:00:00 /var/ossec/bin/ossec-execd

ossec 16692 1 0 18:14 ? 00:00:00 /var/ossec/bin/ossec-agentd

root 16696 1 0 18:14 ? 00:00:00 /var/ossec/bin/ossec-logcollector

root 16700 1 0 18:14 ? 00:00:00 /var/ossec/bin/ossec-syscheckd

Remarques :

Au premier passage il vous sera probablement signalé pas mal d'erreurs de droits sur certains fichiers/répertoires, il est bon de les corriger pour éviter des messages ultérieurs inutiles.

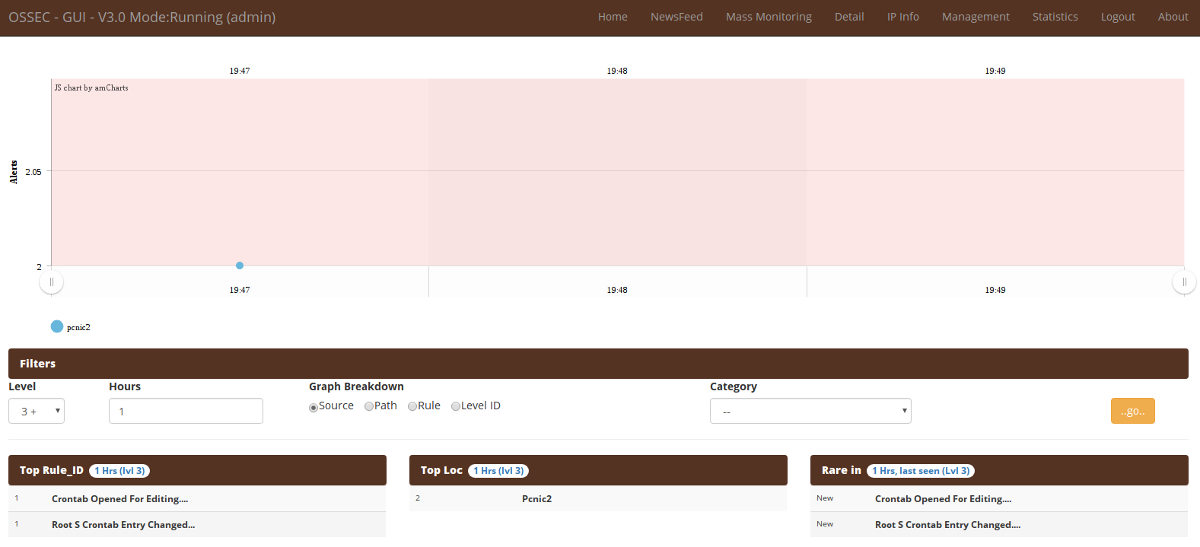

Pour tester je tente une mise à jour du cron et quelques secondes plus tard mon interface graphique OSSEC-GUI montre l'événement.