Logiciels : installation

Logiciels : installation jppCe chapitre sera destiné à détailler l'installation de logiciels spécifiques.

Chaque logiciel sera présenté dans son contexte d'utilisation.

Toutefois l'installation de certains logiciels peut être reportée dans un chapitre différent, par exemple :

- Suricata est reporté dans la section Mesures/Monitoring Sécurité

- OSSEC est lui aussi reporté dans la section Mesures/Monitoring Sécurité.

- Pour les bases de données voir le chapitre qui leur est consacré.

Jan une IA personnelle

Jan une IA personnelle jppJ'ai remarqué dans une revue un test d'un programme Open Source d'Intelligence Artificielle : Jan (https://jan.ai), il est possible de télécharger une archive au format Debian que je e suis empressé d'installer. Il semble qu'il faille une machine assez puissante avec de la mmémoire et de l'espace disque pour les modèles ...

Je l'ai installé sur une machine Debian (bookworm) avec un Ryzen 7 et 64Go de mémoire ainsi que de l'espace disque.

L'installation est standard avec dpkg qui installe le logiciel dans /opt et crée les entrées de menu adéquates.

Pour le premier test je lui ai demande :

Ecrit un article de vulgarisation de Linux.

Je vous livre le résultat qu'il a écrit à l'aide du modèle "LLama 3 8B Q4"

Découvrez le monde de Linux :

Une introduction aux systèmes d'exploitation open-source.

Linux, un nom qui évoque souvent des terminaux, des lignes de commandes et des compétences techniques hors de portée pour beaucoup d'entre nous. Mais Linux est plus que cela ! Il s'agit d'un système d'exploitation open-source qui a révolutionné le monde de l'informatique et offre de nombreuses avantages pour les utilisateurs.

Qu'est-ce que Linux ?

J'ai lu ce jour dans une revue un article sur un systéme d'Intelligence Artificielle Open Source qui s'installe en local : Jan (https://jan.ai). Il est possible de récupérer une archive Debian qui s'installe sans aucun problèmes, installez le logiciel sur une machine relativement puissante avec de la mémoire car le fonctionnement demande pas mal de CPU et de mémoire. Ici la machine possède 64Go et un Ryzen 7.

Linux est un système d'exploitation open-source.

C'est-à-dire qu'il est disponible gratuitement et que son code source est accessible à tous. Il a été créé par un étudiant en physique, Linus Torvalds, en 1991. Linux est conçu pour être un système d'exploitation fiable, sécurisé et flexible, qui peut s'adapter à différents types d'appareils, des ordinateurs personnels aux serveurs, en passant par les routeurs et les routeurs Wi-Fi.

Les avantages de Linux

Les utilisateurs de Linux profitent de nombreux avantages par rapport aux systèmes d'exploitation propriétaires comme Windows ou macOS. Voici quelques-uns des avantages les plus notables :

La gratuité : Linux est disponible gratuitement, ce qui signifie que vous n'avez pas à payer de licence pour l'utiliser.

La flexibilité : Linux peut s'adapter à différents types d'appareils et peut être personnalisé pour répondre à vos besoins spécifiques.

La sécurité : Linux est considéré comme l'un des systèmes d'exploitation les plus sécurisés, car il est conçu pour être résistant aux attaques malveillantes.

La communauté : la communauté Linux est immense et active, ce qui signifie que vous pouvez trouver de l'aide et des ressources en cas de problème.

Comment utiliser Linux

Il existe de nombreuses distributions de Linux, c'est-à-dire des versions personnalisées du système d'exploitation, telles que Ubuntu, Debian, Fedora et Arch Linux. Chacune de ces distributions a ses propres caractéristiques et avantages.

Voici les étapes à suivre pour installer Linux sur votre ordinateur :

Choisissez votre distribution : sélectionnez la distribution de Linux qui vous convient le mieux.

Créez un CD ou une clé USB : créez un CD ou une clé USB contenant la distribution de Linux que vous avez choisie.

Installez Linux : insérez le CD ou la clé USB et suivez les instructions d'installation.

Configurer votre système : configurez votre système Linux en fonction de vos besoins.

Conclusion

Linux est un système d'exploitation puissant et flexible qui offre de nombreuses avantages pour les utilisateurs. Si vous êtes prêt à explorer le monde de l'informatique et à découvrir les avantages de Linux, n'hésitez pas à télécharger une distribution et à l'installer sur votre ordinateur. Vous pouvez même vous joindre à la communauté Linux et apprendre de nouvelles compétences techniques !

Pas trop mal pour un début ?

Jan test 2

Jan test 2 jppAprès le premier test un deuxième essai avec un autre "modèle" : "Mistral Instruct 7B G4", le résultat généré en anglais, avec un petit peu de remise en forme (titres et sous titres en gras)le voici.

Title: Exploring the Linux Operating System: A Comprehensive Guide for Beginners

Introduction

Linux, an open-source operating system, is widely recognized for its versatility, security, and reliability. Initially developed in 1991 by Finnish software engineer Linus Torvalds, Linux has since become a cornerstone of the modern digital world, powering servers, supercomputers, and embedded devices. This article aims to provide a beginner-friendly introduction to the Linux operating system, its history, key features, and applications.

A Brief History of Linux

Linux was born out of Linus Torvalds' desire to create a free, Unix-like operating system. The initial version, Linux kernel 0.01, was released on September 17, 1991. Over the years, Linux has evolved significantly, thanks to the contributions of thousands of developers worldwide.

Today, Linux comes in various distributions, or "distros," each with its unique features, user interface, and focus. Some popular examples include Ubuntu, Debian, Fedora, Arch Linux, and CentOS.

Key Features of Linux

Open-Source: Linux is an open-source operating system, meaning its source code is freely available to everyone. This encourages collaboration, innovation, and customization.

Security: Linux's open-source nature and strong community support contribute to its robust security. The absence of proprietary code reduces the attack surface, making Linux less vulnerable to viruses and malware.

Stability: Linux is renowned for its stability and reliability. Its modular design allows for efficient resource management, minimizing system crashes and downtime.

Customization: Linux allows users to customize nearly every aspect of their operating system. This flexibility makes it ideal for users with diverse needs and preferences.

Compatibility: Linux supports a vast array of hardware and software. It can run on various architectures, from desktop computers to servers and mobile devices.

Getting Started with Linux

For beginners, choosing the right Linux distro is crucial. Ubuntu is a popular choice due to its user-friendly interface, extensive community support, and ease of installation. Other beginner-friendly distros include Linux Mint, Zorin OS, and Manjaro.

To install Linux, you'll need a computer with at least 2GB of RAM, a hard drive with at least 20GB of free space, and a CD/DVD drive or USB flash drive to create the installation media. Detailed installation guides are available for each distro.

Once installed, you can start exploring Linux by learning basic commands, navigating the file system, and customizing your desktop environment.

Applications and Uses of Linux

Linux is used in various applications, from servers and supercomputers to embedded devices and desktop computers. Google, Facebook, and Netflix all rely on Linux servers for their infrastructure. Linux is also the operating system of choice for Android smartphones.

For desktop users, Linux offers a range of productivity applications, including the LibreOffice suite, GIMP for graphic design, and VLC Media Player for multimedia.

Conclusion

Linux is an essential part of the modern digital landscape, offering a powerful, flexible, and secure operating system for a wide range of applications. Whether you're a seasoned developer, a curious beginner, or a casual user seeking an alternative to Windows or macOS, Linux is a versatile choice worth exploring. With its robust community support, extensive documentation, and wide array of applications, Linux continues to be a dynamic and evolving force in the world of operating systems.

Jan : Encore un test

Jan : Encore un test jppDepuis mon coin en vacances j'ai téléchargé Jan sur mon portable avec seulement deux modèles et j'ai refait un petit essai :

Ecrit un texte (francais) pour dissuader d'utiliser Wndows, directement en français :

Bien sûr, je peux vous aider à rédiger un texte en français pour dissuader de l'utilisation de Windows. Voici un exemple :

Attention ! Utiliser Windows peut être source de nombreux problèmes et représenter un coût important en termes de temps, d'argent et de frustration.

En effet, Windows est connu pour être lent, instable et sujet à des bugs, ce qui peut entraîner des pertes de données et des interruptions incontrôlées de votre travail. En plus, les mises à jour de Windows peuvent être longues et nécessiter une connexion internet stable, ce qui peut être source de frustrations supplémentaires.

De plus, Windows est développé par une entreprise privée, Microsoft, qui peut utiliser votre utilisation de son système d'exploitation pour collecter des données personnelles sans votre consentement. Cela peut représenter une violation de votre vie privée et de votre liberté.

Enfin, l'utilisation de Windows est une dépendance coûteuse en termes de licences et de maintenance. Les mises à jour de Windows peuvent coûter des centaines d'euros, tandis que les licences de Windows peuvent coûter plusieurs centaines d'euros.

Il existe de nombreuses alternatives à Windows qui sont plus rapides, plus stables et plus privées, tels que Linux ou macOS. Ces systèmes d'exploitation sont open source et gratuits, ce qui signifie que vous pouvez utiliser et modifier le code source à votre guise. En plus, ils ne collectent pas de données personnelles sans votre consentement.

En choisissant un système d'exploitation libre et open source, vous pouvez réduire les coûts, améliorer la sécurité de votre système et protéger votre vie privée. N'hésitez pas à faire le pas vers un système d'exploitation plus adapté à vos besoins.

Je vous laisse juger de la qualité du résultat.

LDAP

LDAP jppNous sommes plusieurs à la maison à travailler sur des machines différentes et régulièrement l'un demande à l'autre : "peux-tu me donner le mail (ou le téléphone) de X" (phénomène identique dans une petite structure professionnelle).

Il est donc intéressant de disposer d'un annuaire centralisé contenant l'ensemble des données de nos contacts.

J'ai donc décidé de créer un annuaire partagé et LDAP a été choisi comme outil car:

- C'est sa spécialité "Lightweight Directory Access Protocol" ou Protocole Simple de Gestion d'Annuaire

- Il est interfacé avec la plupart des gestionnaires de mail.

- Il est réputé pour être économe en moyens mémoire et CPU.

LDAP : Linux

LDAP : Linux jppPour créer cet annuaire il faut installer des "paquets" suivants (pour Debian) :

- slapd (le démon)

- ldap-utils

La structure de notre annuaire sera simple :

- un "TOP" pour notre domaine "mondomaine.net"

- Une branche "users" pour stocker les utilisateurs enregistrés (accès à l'annuaire)

- Un utilisateur "manager" : qui gère, entre autres les utilisateurs et qui peut effectuer des mises à jour.

- Un utilisateur "totor" : standard pour les accès en lecture seule

- Le cas de l'utilisateur "propriétaire" : root (propriétaire de la base de données) est traité lors de la création de la base, il ne doit en général pas être utilisé. Son mot de passe doit donc rester secret !

Le fichier slapd.conf ne doit pas être lisible par tous :

-rw-r----- 1 root openldap 3676 2010-01-26 20:29 slapd.conf

S'il n'est pas correct le remettre "au secret" par :

chown root:openldap slapd.conf

chmod 640 slapd.conf

- Une branche "people" qui contiendra nos contacts.

Une fois les paquets installés il faut s'occuper de la configuration et celle-ci est quasiment intégralement contenue dans le fichier "/etc/slapd.conf"

Dont je présente les extraits importants ci dessous

--------------------------------------------------

backend bdb

database bdb

# The base of your directory in database #1

suffix "dc=domaine,dc=net"

rootdn "cn=root,dc=domaine,dc=net"

rootpw le_mot_de_passe_secret_non_utilisé

# Where the database file are physically stored for database #1

directory "/var/lib/ldap/domaine.net"

...

--------------------------------------------------

Vérifiez que les "acl" (Access Control List) sont corrects pour la mise à jour des contacts et la mise à jour des mots de passe. Nos "acl" sont extrêmement simples et LDAP peut faire beaucoup mieux !

--------------------------------------------------

...

# users can modify their passwords

access to attrs=userPassword

by dn.regex="cn=manager,ou=users,dc=izzop,dc=net" write

by dn.regex="cn=root,dc=izzop,dc=net" write

by anonymous auth

by self write

by * read

access to dn.base="" by * read

# The manager has full write access to people,root too, everyone else

# can read everything.

access to dn.children="ou=people,dc=izzop,dc=net"

by dn.regex="cn=manager,ou=users,dc=izzop,dc=net" write

by dn.regex="cn=root,dc=izzop,dc=net" write

by * read

# only root can update all

access to *

by dn.regex="cn=manager,ou=users,dc=izzop,dc=net" read

by dn.regex="cn=root,dc=izzop,dc=net" write

by * read

...

--------------------------------------------------

Ainsi seul notre utilisateur principal "manager" peut modifier les mots de passe et en secours le "root".

S'assurer que l'utilisateur principal "manager" et le propriétaire "root" peuvent accéder à tout en mise à jour :

--------------------------------------------------

...

access to *

by dn.regex="cn=manager,ou=users,dc=domaine,dc=net" read

by dn.regex="cn=root,dc=domaine,dc=net" write

by * read

...

--------------------------------------------------

stopper le service "slapd" et détruire la base "bdb" (c'est celle créée par défaut) située dans /var/lib/ldap/domaine.net :

cd /var/lib/ldap/domaine.net

rm -f *

Copier ceci dans le fichier /var/lib/ldap/domaine.net/DB_CONFIG pour optimiser le fonctionnement

set_cachesize 0 2097152 0

set_lk_max_objects 1500

set_lk_max_locks 1500

set_lk_max_lockers 1500

Ces valeurs ne sont pas miraculeuses mais elles fonctionnent fort bien pour la taille d'annuaire visée.

Démarrer le service "slapd" pour recréer la base ldap puis impérativement le stopper ensuite pour exécuter les opérations suivantes.

Créer un fichier "LDAPTOP" de définition de notre "structure" d'annuaire contenant :

----------------- LDAPTOP --------------------------

dn: dc=domaine,dc=net

dc: domaine

description: Mon domaine à moi

o: Domaine et Cie

objectClass: dcObject

objectClass: organization

structuralObjectClass: organization

dn: ou=users,dc=domaine,dc=net

description: les utilisateurs

objectClass: organizationalUnit

objectClass: top

ou: users

structuralObjectClass: organizationalUnit

dn: ou=people,dc=domaine,dc=net

description: Les gens

objectClass: organizationalUnit

objectClass: top

ou: people

structuralObjectClass: organizationalUnit

-------------------------------------------------

Exécuter la commande suivante (slapd stoppé !) pour intégrer ces éléments dans la base :

slapadd -f /etc/ldap/slapd.conf -l /root/LDAPTOP -c -v

Créer un fichier "LDAPMANAGER" (définition de nos utilisateurs) contenant -------------------------------------------------

dn: cn=manager,ou=users,dc=domaine,dc=net

cn: manager

givenName: manager

sn: Le responsable de l'annuaire

userPassword: le_mot_de_passe_du_manager_qui_est_secret

structuralObjectClass: inetOrgPerson

objectClass: inetOrgPerson

objectClass: top

objectClass: person

objectClass: organizationalPerson

dn: cn=totor,ou=users,dc=domaine,dc=net

cn: totor

givenName: totor

sn: utilisateur quelconque

userPassword: le_mot_de_passe_pour_lecture_seule

structuralObjectClass: inetOrgPerson

objectClass: inetOrgPerson

objectClass: top

objectClass: person

objectClass: organizationalPerson

-------------------------------------------------

Lancer la commande suivante pour intégrer ce fichier :

slapadd -f /etc/ldap/slapd.conf -l /root/LDAPMANAGER -c -v

Il reste quelques commandes pour améliorer les performances futures :

slapindex -f /etc/ldap/slapd.conf

cd /var/lib/ldap/domaine.net

chown -R openldap:openldap *

Dès que le service "slapd" est relancé l'annuaire est alors prêt pour l'enregistrement des adresses de vos contacts.

Si vous disposez déja de données de contact vous pouvez les mettre au format suivant afin de les intégrer automatiquement ( awk est votre ami si le nombre d'adresses est étevé ) et les stocker dans le fichier "MESADRESSES" :

---------------------------------------------------------

dn: cn=NOM,ou=people,dc=domaine,dc=net

displayName: LE NOM DE DISPLAY

objectClass: inetOrgPerson

objectClass: person

objectClass: organizationalPerson

sn: NOM

givenName: LE NOM DE DISPLAY

mobile: 06 01 02 03 04

homePhone: 01 01 02 03 04

homePostalAddress: ADRESSE_RUE$ADRESSE_VILLE$CODE8POSTAL$PAYS

cn: NOM

mail: MAIL@DOMAINE

--------------------------------------------------------------------------------------

Vous pourrez alors lancer les commandes destinées à intégrer votre fichier d'adresses ( les options "-c" permettent de continuer sur erreur "-v" donne un programme plus "bavard") après avoir stoppé le service "slapd"

# pour Debian; Ubuntu ...

/etc/init.d/slapd stop

# pour d'autres

service slapd stop

slapadd -f /etc/ldap/slapd.conf -l /tmp/MES_ADRESSES -c -v

Relancer le service "slapd"

Un utlitaire assez "sympa" à utiliser pour voir et éventuellement mettre à jour le contenu d'un annuaire : "luma", c'est parfait pour changer un mot de passe. D'autres utilitaires graphiquesc LDAP: "gq" ou "lat" moins "amusants" mais aussi efficaces, on peut aussi citer "jxplorer" qui, écrit en Java, existe sur la plupart des plateformes.

LDAP : la sécurité

LDAP : la sécurité jppJ'ai maintenant un bel annuaire LDAP, il marche bien et contient, déjà, tout plein d'adresses mail, postales.

Et si, horreur, un vilain bug passant par là me faisait perdre toutes ces données ?

Je n'ose même pas y penser, les remarques désobligeantes de la famille, la nécessité de re-saisir ... noms, adresses mail, numéros de téléphone, être obligé de parcourir le site pagesjaunes (ou blanches) à la recherche d'une partie des données perdues.

Il me faut une solution ! Et vite !

Heureusement il y a "ldap-utils" et il y a là dedans notre sauveur, on y trouve entre autres outils un petit programme appelé "slapcat" qui permet d'effectuer une copie ( "cat" ) d'un annuaire LDAP.

Un petit script et nous voilà à l'abri d'une grosse catastrophe.

#!/bin/bash

mark=`date +%y_%m_%d `

REPSAUVE='/ailleurs'

DOMAINE='dc=domaine,dc=net'

SAUVE=$REPSAUVE'/DumpLDAP_'$mark'.ldif'

/usr/sbin/slapcat -f /etc/ldap/slapd.conf -b "$DOMAINE" -l $SAUVE

ret=$?

if [ $ret -ne 0 ]

then

echo 'Erreur sauve ldap !!!'

fi

exit $ret

Ce petit script effectue la copie dans un répertoire "/ailleurs" que vous pouvez mettre n'importe où, de préférence sur un autre disque. La sauvegarde doit être effectuée annuaire en marche et l'exécution peut être "cronée" pour s'assurer de la régularité de la sauvegarde. Au début tous les jours, puis toutes les semaines.

Le vidage est effectué au format "ldif" qui est un standard dans le domaine LDAP et les fichiers sont "datés" pour l'historique.

Le format "ldif" peut être utilisé avec un grand nombre d'outils tels ceux nous ayant permis de créer la structure de l'annuaire.

LDAP : haute disponibilité

LDAP : haute disponibilité jppJ'ai un PC portable sous Linux (cela vous étonne ?) et cela m'ennuierai d'être séparé de mes chers contacts.

Je pourrais, bien sûr, effectuer une copie locale des données. Cette opération est en général très simple à faire et est déclenchable dans les propriétés de l'annuaire de votre programme de mail favori (Evolution et Thunderbird le font très bien).

Mais, la nature humaine étant ce qu'elle est, on oublie la mise à jour ... et ... un seul être vous manque et tout est dépeuplé , qu'est ce que je raconte ? Il nous manquera toujours l'adresse de M. Untel dont on a un besoin urgent.

La solution s'appelle "réplication". Il suffit d'installer un petit LDAP "local" et d'expliquer aux deux système que l'un est "Maître" et l'autre "Esclave".

L'esclave interroge régulièrement le maître :

"Maître avez-vous reçu des mises à jour depuis la dernière que vous m'avez fait l'honneur de me communiquer et qui portait le numéro NNN ? "

Et le maître répond : "non esclave je n'ai aucune mise à jour " ou bien "Oui esclave j'ai des mises à jour, les voici ......".

Grâce aux développeurs de OpenLdap il existe une possibilité toute simple de réaliser ce miracle. Quelques petites modifications dans les paramètres de configuration et ... le tour est joué.

Modifications du "Maître"

Dans le fichier "/etc/ldap/slapd.conf", oui oui, j'ai dupliqué le fichier avant d'y toucher :

Au début du fichier de configuration il faut charger dynamiquement un module spécifique :

moduleload syncprov

Syncprov = Synchronization Provider ?

Un peu plus loin dans le fichier, après la directive :

"database bdb" il faut ajouter les lignes suivantes :

overlay syncprov

syncprov-checkpoint 1 5

replica host=MON_ESCLAVE:489

binddn="cn=root,dc=domaine,dc=net"

bindmethod=simple credentials="le_mot_de_passe_secret_de_root"

syncprov-reloadhint TRUE

Cette petite manip permet au maître de savoir qu'il est maître de l'esclave nommé ici, les autres peuvent aller se faire voir !

Une fois "slapd" redémarré le maître est prêt. On n'est pas en SSL, ni sécurisé à mort, les mots de passe sont en clair dans le fichier ... on peut faire autrement, mais si c'est plus beau c'est aussi beaucoup plus difficile. Et puis le fichier de config n'est lisible que par "root" (c'est moi) et par le groupe "openldap" où je n'ai mis que le user du même nom. Et en plus les adresses dont je dispose ne sont pas classées "données sensibles", on admettra donc ce trou de sécurité.

Modifications de l'esclave.

Peu après la directive :

"database bdb" il faut ajouter les lignes suivantes :

syncrepl rid=007

provider=ldap://MON_MAITRE:489

type=refreshOnly

interval=00:02:00:00

searchbase="dc=domaine,dc=net"

filter="(objectClass=*)"

scope=sub

schemachecking=off

bindmethod=simple

binddn="cn=root,dc=domaine,dc=net"

credentials="le_mot_de_passe_secret_de_root"

La petite zone "00:02:00:00" permet de régler la fréquence de la mise à jour (ici 2 heures) à la seconde près !

Dès le démarrage le client sait qu'il a un maître et va s'enquérir des nouveautés auprès de son maître.

On peut même s'amuser à effectuer l'opération suivante ( SUR L'ESCLAVE !) :

- Stopper "slapd", sur l'esclave je me répète

- Aller dans le répertoire "/var/lib/ldap/domaine.net"

- Y détruire tout (sauf le fichier DB_CONFIG), si on est bien sur la machine esclave !

- Relancer "slapd"

Et le miracle s'accomplit, l'annuaire est "rempli" de données toutes fraîches, c'est m a g i q u e !

Donc comme cela les adresses de mon portable seront toujours "au top" car il est souvent branché sur le réseau au contact direct de son maître préféré.

Le seul problème est que je ne peux pas saisir d'adresses sur le portable, j'ai d'ailleurs paramétré le client mail en lecture seule.

LDAP : paramétrage clients

LDAP : paramétrage clients jppMaintenant que notre annuaire est opérationnel il faut pouvoir nous en servir et l'intermédiaire le plus courant est tout bêtement votre programme de gestion des mails.

Il existe des interfaces permettant de consulter les annuaires LDAP et même des possibilités d'accès à cet annuaire par le Web, mais c'est une autre histoire.

Les pages suivantes présentent le paramétrage de différents clients mails.

Note 2024 : je n'ai pas touché au paramétrage de mon mail (Evolution) depuis cette date, et cela marche toujours ...

Paramétrage Evolution

Paramétrage Evolution jpp"Evolution" le client mail le plus abouti (et le plus complexe) sur Linux :

Se rendre dans l'onglet "contacts" puis effectuer un clic droit dans la colonne de gauche (quelle précision) et de choisir : "Nouveau carnet d'adresses".

Il faut ensuite remplir le premier onglet :

- Nommer le carnet d'adresses ici "kmail"

- Donner l'adresse ou le nom du serveur si vous avez un DNS.

- Donner le port (389 en standard, 489 ici).

- Choisir une connexion "pas de chiffrement" (on est chez nous à l'abri du grand méchant loup ! ).

- Prendre l'authentification "En utilisant de nom distinctif (DN)"

- Dans la zone "Connexion" inscrire "cn=manager,ou=users,dc=domaine,dc=net" pour ceux qui doivent effectuer des mises à jour des contacts ou "cn=totor,ou=users...." pour ceux qui n'ont qu'un accès en lecture. Pour ces derniers on pourraitt aussi se connecter "Anonymement".

Pour le deuxième onglet c'est beaucoup plus simple :

- Dans "base de recherche" on indique "ou=people,dc=domaine,dc=net"

- Pour "Domaine de recherche choisir "Un"

- "Filtre de recherche" on ne met rien, ça c'est sympa.

- Pour "Délai" laisser à 5 minutes

- Pour "Limite de téléchargement" laisser la valeur 100, sauf si vous avez une grosse base de contacts et que vous voulez la récupérer d'un seul coup.

- "Parcourir..." ne pas cocher

Il suffit ensuite de valider et de relancer Evolution qui vous demandera le mot de passe au démarrage, pensez à cocher la case "Se souvenir du mot de passe".

Vous avez alors un accès à votre liste de contacts partagés et cela peut durer plus de 10 ans ...

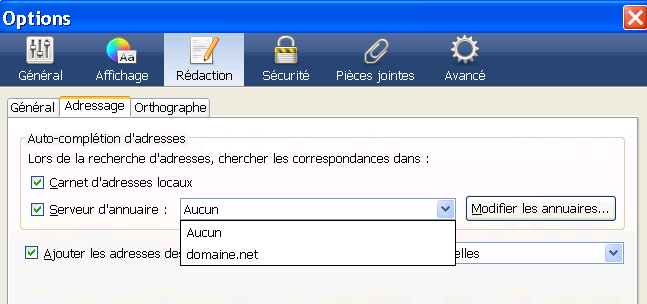

Paramétrage Thunderbird

Paramétrage Thunderbird jppLe client suivant, parmi les plus connus dont la version 2 vient de sortir est "Thunderbird" qui existe sous différents systèmes dont Windows, Mac et Linux.

Thunderbird sous Windows XP.

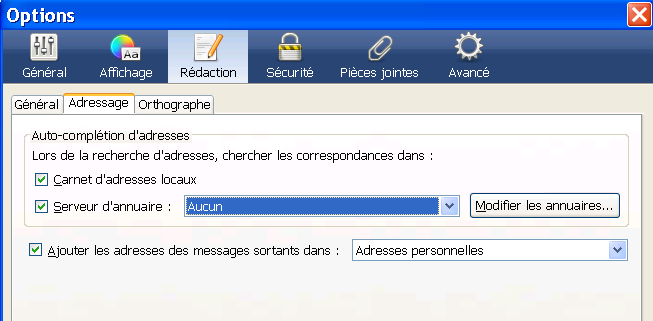

Il faut aller dans "Options" sélectionner l'onglet "Rédaction" puis dans l'onglet "Addressage" sélectionner "Serveur d'annuaire".

Cliquer ensuite sur "Modifier les annuaires...".

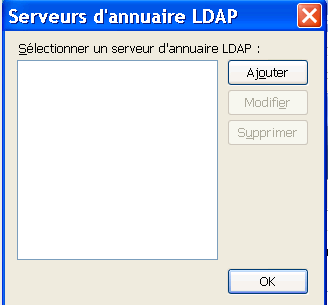

Cliquer ici sur "Ajouter".

La boite de dialogue qui s'ouvre alors devant nos petits yeux émerveillés présente plusieurs onglets :

Premier onglet.

- Nom : nommer votre carnet d'adresse

- Nom d'hôte : adresse IP ou nom du serveur d'annuaire

- Nom distinct de base : c'est la base de recherche des contacts "ou=people,dc=domaine,dc=net".

- Numéro de port : le port standard est le 389 (489 chez moi)

- Connecter avec l'utilisateur : c'est votre utilisateur, ici "cn=manager,ou=users,dc=domaine,dc=net" ou "cn=totor,ou=users,dc=domaine,dc=net".

- On ne coche pas "Utiliser une connexion chiffrée, on est en principe dans une zone de confiance !

Deuxième onglet : "Hors connexion" , laissez tomber pour l'instant, vous pourrez éventuellement y revenir plus tard (quand la connexion sera OK) pour effectuer une copie locale de l'annuaire.

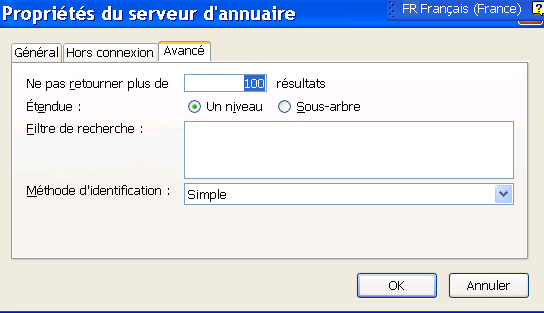

Troisième onglet : "Avancé"

cocher "Un niveau" et laissez le filtre à blanc.

Vous pouvez maintenant valider avec "OK".

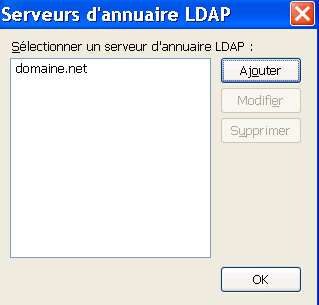

Le serveur d'annuaire apparait dans la liste :un simple "OK" suffit à vous ramener à l'écran suivant.

où il ne faut pas oublier de sélectionner l'annuaire que nous venons de définir avant le "OK" final sinon cela ne sert à rien d'avoir fait tout cela !

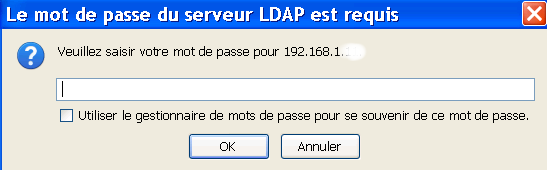

La première utilisation de l'annuaire vous amènera à saisir le mot de passe sans oublier de cocher "Utiliser le gestionnaire....." pour enregistrer le mot de passe définitivement.

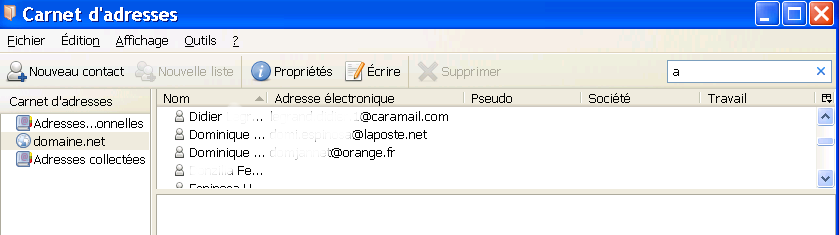

Et en plus ça marche :

On voit bien que l'annuaire des contacts est garni.

Allez, je vous quitte j'ai de nouveaux contacts à saisir ! Quel bagne !

Note 2024 : La machine sur laquelle était installé Thunderbird n'a pas supporté la migration vers Windows 7 avec un crash complet lors de la migration, elle ne démarrait plus ni en XP ni en 10. En montant le disque "data" sur une machine Linux j'ai réussi à récupérer l'intégralité des fichiers. Depuis Madame a une machine sous Linux, quelques grincements de dents au début (c'est pas pareil que WIndows !), et Thunderbird a démarré sur la nouvelle machine Linux quasiment sans problèmes ... et Thunderbird fonctionne toujours.

Migrations Debian

Migrations Debian jppCe groupe d'articles est consacré aux migration de version Debian.

J'utilise Debian depuis des décennies et j'ai eu à effectuer de nombreux changements de version mais, pour les plus anciens je n'ai pas conservé d'archives.

2tant très occupé à l'époque de la migration de Buster à Bullseye je n'ai réalisé aucun document sur le sujet, mais je n'ai pas eu d'ennuis majeurs.

Note : Certains problèmes/ennuis sont traités dans la section "conseils et ennuis divers".

De Jessie a Stretch

De Jessie a Stretch jppJ'ai migré dernièrement la plupart de mes machines de "Jessie" à "Stretch" et cela s'est en moyenne fort bien passé malgré quelques "ennuis" mineurs, mais parfois un peu surprenants.

Quelques utilitaires (au moins un) ont changé de répertoire et tous les appels indiquant un chemin complet pour ne pas dépendre du PATH échouent. C'est le cas de "tunctl" qui est passé de /usr/sbin à /usr/bin et cela m'a permis de lancer des machines virtuelles sans accès réseau, mais la réparation est facile ... après il faut "tuer" ces diables de machines fermées du monde extérieur.

J'ai aussi eu une machine qui utilisait "gdm3" pour le login X et brusquement ne présentait plus l'interface X en prétextant un plantage de "gnome-session", la solution rapide ... remplacer "gdm3" par "lightdm", mais Madame a été perturbée par ce nouvel écran de login !

Dans un autre cas la version de Thruk a été rendue inopérante, mais cette version avait été compilée localement et commençait à dater un peu ... j'ai donc au passage installé la dernière version, mais c'est une autre histoire que je vous conterai dans un autre article.

Sur une autre machine j'ai voulu installer MariaDB (proposé en standard dans Stretch) à la place de Mysql, mais j'avais oublié que cette machine disposait d'un Mysql 5.7, l'installation de MariaDB a signalé une erreur lors de l'installation de la partie serveur car certaines tables présentaient des incompatibilités, la solution est très simple :

Vérifier la dernière sauvegarde, il faut toujours en faire une avant manip risquée !

Sauvegarder ses paramètres (/etc/mysql)

- Tout effacer apt-get remove --purge mariadb-server

- Ré-installer apt-get install mariadb-server

- Re-créer Schémas et Utilisateurs,

- Remettre en place un paramétrage correct, attention il y a des différences entre Mysql et MariaDB

- Recharger la dernière sauvegarde (dump des données fait avec "mysqldump", ça sert les sauvegardes ! En plus je disposais d'une copie du disque de la machine virtuelle.

Et cela fonctionne, ce site est sur la machine virtuelle en question.

De Stretch à Buster

De Stretch à Buster jppCe petit livre raconte les actions faites pour migrer de Debian 9 (Stretch) à Debian 10 (Buster). Buster n'étant pas encore mis en "stable" je me limite à des tests sur des machines virtuelles (sous KVM ou XEN).

- Test sur une MV simple (Xen), servira aussi de test de Linux 5.0.2 Xénifié.

- Test sur une MV applicative (KVM) (Apache, PHP, MariaDB ...), en partie pour effectuer aussi un passage de PHP7.0 à une version ultérieure.

- Passage d'une machine de production.

La migration de quelques autres MV, en suivant les règles, s'est passée sans incidents. Ce site lui même va migrer dès le passage de Buster en "stable".

Migrer MV simple

Migrer MV simple jppDebian passage de "Stretch" à "Buster" sur une machine virtuelle "simple" (Xen).

J'ai réalisé les tests sur une machine virtuelle déjà installée en "Stretch".

J'ai fait le premier test dans une VM de test pour bien vérifier la marche à suivre ... et tester le kernel 5.0.2 en version "Xenifiée".

Ordre prévu des opérations :

1) Mise à niveau "Stretch" de cette machine.

"apt-get update + apt-get upgrade" : mettre à jour la machine au dernier niveau de Stretch.

Toutes les commandes suivantes sont exécutées avec "... 2>&1 | tee FICHIER.LOG" afin de garder une trace complète des actions.

2) Modifier le fichier sources.list :

| deb http://ftp.fr.debian.org/debian buster main deb http://ftp.fr.debian.org/debian buster-updates main deb http://security.debian.org buster/updates main |

3) Effacer les fichiers de paquets "Stretch" :

dans /var/lib/apt/lists : supprimer tous les fichiers.

4) récupérer les information paquets de "Buster" :

- lancer "apt-get clean"

- lancer "apt-get update" :

| Get:1 http://security.debian.org buster/updates InRelease [38,3 kB] Get:2 http://ftp.fr.debian.org/debian buster InRelease [158 kB] Get:3 http://ftp.fr.debian.org/debian buster-updates InRelease [46,8 kB] Get:4 http://ftp.fr.debian.org/debian buster/main amd64 Packages [7 891 kB] Get:5 http://ftp.fr.debian.org/debian buster/main Translation-fr [2 281 kB] Get:6 http://ftp.fr.debian.org/debian buster/main Translation-en [5 989 kB] Fetched 16,4 MB in 2s (5 644 kB/s) Reading package lists... Done |

Les nouveaux fichiers doivent apparaître dans /var/lib/apt/lists :

| ftp.fr.debian.org_debian_dists_buster_InRelease ftp.fr.debian.org_debian_dists_buster_main_binary-amd64_Packages ftp.fr.debian.org_debian_dists_buster_main_i18n_Translation-en ftp.fr.debian.org_debian_dists_buster_main_i18n_Translation-fr ftp.fr.debian.org_debian_dists_buster-updates_InRelease security.debian.org_dists_buster_updates_InRelease |

5) Effectuer une mise à jour simple.

Lancer "apt-get upgrade" pour effectuer une mise à jour simple. Pour ce premier test cela télécharge 572 paquets. J'ai choisi de relancer les services sans confirmation.

Après un certain temps (un temps certain ?) la machine est enfin à jour.

Début : 11:27

Fin : 11:45

Un "cat /etc/debian_version" donne un magnifique "buster/sid"

et on peut remarquer l'installation d'un noyau "4.19" un peu plus récent que le "4.9" de Stretch.

6) Reboot.

Je reboote la machine pour valider le tout avant de passer à l'opération suivante. La machine a bien rebooté et démarré sur le noyau 4.19.

7) Effectuer l'upgrade de version.

- "apt-get dist-upgrade" me signale de nombreux paquets "obsolete" à supprimer par "apt-get autoremove" que je décide de faire immédiatement et stoppe le "dist-upgrade".

-- "apt-get autoremove" supprime 28 paquets et récupère 275Mb de disque.

-- "apt-get dist-upgrade" qui signale d'autres paquets à passer en "autoremove", 401 paquets upgradés et 326 nouveaux paquets installés.

Il faudra donc relancer un "apt-get autoremove" après.

Début : 11:56

Fin : 12:14

8) Nettoyage final.

-- "apt-get autoremove" et 464MB de disque libérés.

Très rapide : #2 minutes.

On a alors une machine "propre" en Buster, on la reboote pour vérifier et le redémarrage se passe fort bien : le passage est réussi sans aucune anomalie.

Etape suivante migrer une machine plus complexe avec apache, PHP, une base de données Mysql/MariaDB ....

Au démarrage les seules remarques évidentes sont un changement de couleur :

- Lors du boot (interface grub plus sombre)

- Lors de la connexion à X où le fond d'écran semble, là aussi, plus sombre.

J'ai répété cette procédure sur une autre machine de test et tout a fonctionné comme prévu.

Migrer MV complexe

Migrer MV complexe jppPassage de Stretch à Buster d'une machine applicative.

La machine visée (sous KVM) comporte :

- un serveur Web

- PHP

- Une base de données MariaDB

- Un seul processeur virtuel, 40 Go de disque et 1024 Mb de RAM.

Seul OSSEC présent sur la machine d'origine ne sera pas traité ici.

Le serveur Web utilise une copie de ce site.

On reprend les étapes utilisées pour la machine "simple".

Remarque :

Les listes de mises à jour peuvent être longues et "sortir" de l'écran il est donc conseillé de lancer les commandes avec "tee" vers un fichier de log : "apt-get upgrade 2>&1 | tee /tmp/MONUPGRADE.LOG" on aura ainsi accès au listing intégral en cas d'incident. On peut aussi aller boire un café pendant que ça "tourne" !

1) Mise à niveau de Stretch par la trilogie :

-- apt-get clean

-- apt-get update

-- apt-get upgrade

Ce dernier ne donne que quelques paquets à traiter en "autoremove", ce qui est fait dans la foulée.

2) Modification du fichier "sources-list" :

récupération de celui de la machine précedente avec ajout de "contrib non-free".

| deb http://ftp.fr.debian.org/debian buster main contrib non-free deb http://ftp.fr.debian.org/debian buster-updates main contrib non-free deb http://security.debian.org buster/updates main contrib non-free |

3) Effacer les fichiers de paquets "Stretch" :

Dans /var/lib/apt/lists : supprimer tous les fichiers.

4) récupérer les information paquets de "Buster" :

- Mettre à jour le fichier sources.list.

- apt-get clean ; apt-get update"

5) première mise à jour "Buster" :

apt-get upgrade

601 paquets téléchargés (301MB) 184MB d'espace disque supplémentaire, 401 laissés en l'état.

Redémarrage automatique des services.

Debut : 19:10

Fin : 19:34

6) Reboot pour démarrer sur le nouveau noyau 4.19.

7) Effectuer l'upgrade de version.

- Commencer par nettoyer : "apt-get autoremove"

- Continuer par : "apt-get dist-upgrade"

446 paquets "upgradés", 352 nouveaux, 726MB à télécharger,1235MB d'espace supplémentaire.

Début : 19:41

Fin : 19:54

Mais l'installation de MariaDB 10.3 a échoué ! et a bloqué l'installation de 396 autres paquets.

Après analyse il s'agit d'un conflit entre le MariaDB 10.3 déjà installé sur la machine d'origine (déjà un clone !) depuis une source non Debian pour tester la version 10.3.

Essai de "forçage" des problèmes de version :

| cd /var/cache/apt/archives dpkg -i --force-all mariadb*deb |

et cela à l'air de fonctionner, la connexion à la base est fonctionelle.

Par contre ni "haproxy", ni "apache" ne sont lancés.

8) Nettoyage final : "apt-get autoremove" + reboot.

"autoremove" demande de faire un "apt-get --fix-broken install" pour un problème de dépendances lié à Python 3.5 et 3.7.

Cela va installer 4 nouveaux packages et finir l'installation interrompue par MariaDB soit 396 paquets !

Après installation de tous ces paquets se déroule et "haproxy" ne peut être redémarré, mais cela n'interrompt pas la suite de l'installation.

Il va falloir vérifier et adapter le paramétrage Haproxy qui semble refusé par la nouvelle version.

9) Un petit reboot pour finir le nettoyage.

Tiens, Apache a bien démarré et semble fournir des données consormes, MariaDB est donc en bonne forme.

Par contre Haproxy refuse touhours de démarrer et "journalctl -xe", comme souvent, ne donne aucune information utile !

Je vais donc voir le log de Haproxy et : Ah! Mais c'est bien sûr ! J'ai simplement oublié de changer l'adresse IP de connexion dans "haproxy.cfg" c'est donc celle du premier clone ! Dès que c'est fait tout rentre dans l'ordre et mon haproxy se met en route sans problème.

Quelques tests sur le site permettent de vérifier que tout fonctionne.

Toutefois nous sommes encore liés à PHP7.0 il va falloir tenter le passage dans la version supérieure car Buster fournit PHP 7.3 et on va pouvoir tester OpCache qui est censé bien fonctionner en 7.3.

Après quelques jours :

Après 4 jours je fais la première mise à jour "Buster" et comme on est encore en période presque "unstable" énormément de paquets mis à jour et plus de 230MO téléchargés dont PHP7.3. Après cette mise à jour je constate encore 46 paquets à supprimer, et un petit coup de "apt-get autoremove" m'en débérasse et libère 609MO dont l'espace occupé par les "vieux" noyaux série 4.9 encore présents, la version utilisée : 4.19.0.0-bpo.2.

Migrer machine de prod

Migrer machine de prod jppJe suis ensuite passé aux choses sérieuses : migrer une "vraie" machine de production, celle sur laquelle est implanté ce service Web dans une machine virtuelle.

J'ai choisi de faire la migration "on line" sans aucune interruption "volontaire" du service.

J'ai suivi la procédure indiquée, c'est un peu long, mais cela fonctionne sans problèmes majeurs. Tout juste quelques modifications de fichiers de config à accepter (après vérification ! ).

Phases de 1 à 5 passées sans ennuis et le service Web est resté disponible pratiquement tout le temps (sauf lors des reboot bien sûr !).

Phase 6 : Reboot sur kernel 4.19.

Phase 7 : dist-upgrade :

Un grand nombre de paquets modifiés ou créés (927 paquets), tout se passe bien ! Là aussi quelques modifications de fichiers de config à accepter ou refuser (toujours après vérification !! ).

La migration PHP7 --> PHP7.3 est "incorporée" mais pas pour Apache ! Qui refuse de fonctionner car seuls sont présents les modules php7.

Voir /etc/mods-availables :

ls -1 *php*

php7.0.conf

php7.0.load

Vite installer libapache2-mod-php7.3 php7.3-mysql et quelques modules PHP7.3 qui semblent manquer.

a2dismod php7.0

a2enmod php7.3

systemctl restart apache2

Et cela fonctionne nettement mieux !

Vite un "apt-get autoremove" pour terminer ... qui me propose la suppression de 200 paquets et 344MO disque d'économie.

Un reboot rapide pour vérifier la stabilité du système mis à jour et le service WEB manque encore de quelques modules PHP7.3 ... après leur mise en place tout semble fonctionner parfaitement.

Tests du lendemain : tout semble OK la sauvegarde de nuit a fonctionné.

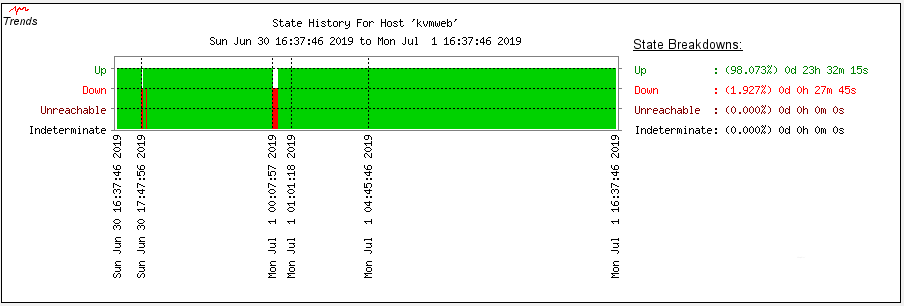

Ci dessous les interruptions de service :

De bullseye à bookworm

De bullseye à bookworm jppAprès la migration quasiment sans problèmes de plusieurs machines virtuelles ou physiques j'ai fini par migrer ma machine principale, celle connectée au modem fibre et qui abrite notamment ce site. Cette migration m'a donné quelques soucis notamment avec l'annuaire LDAP géré sur cette machine.

Détails à venir.

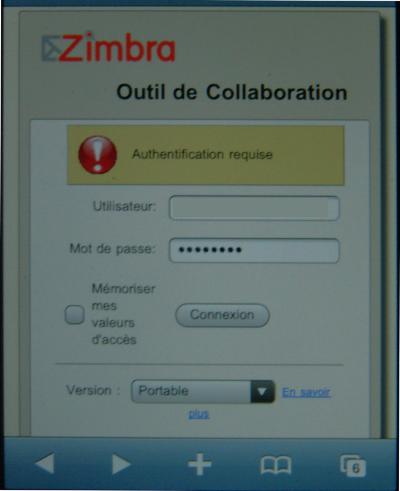

Zimbra Collaboration suite

Zimbra Collaboration suite jppZIMBRA :

Ce "livre" présente l'installation et un peu l'utilisation du logiciel "ZIMBRA Collaboration Suite", les articles s'étalent de début 2010 à aujourd'hui.

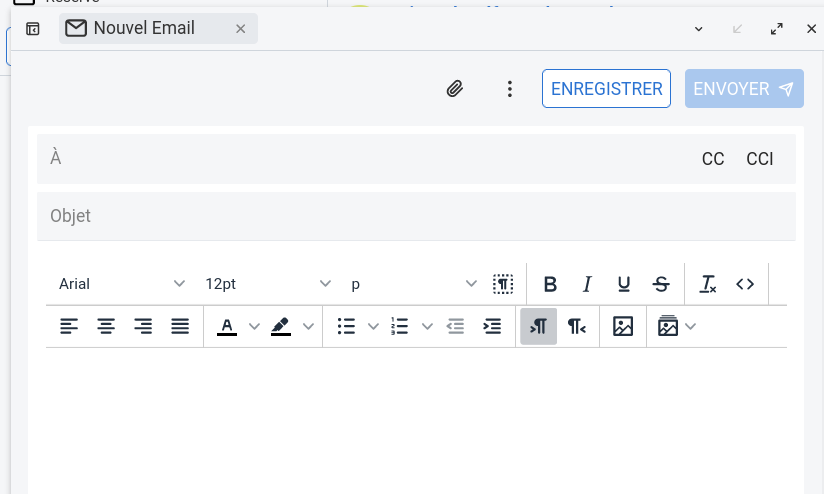

Note 2023 : il est fortement question que la version "libre" de Zimbra disparaisse, j'ai donc migré la gestion de mes mails sur Carbonio, à suivre quelques conseils à voir ici.

Note 2016 : il est facile d'installer Zimbra dans une machine virtuelle et cela permet de la garder "bien stable" sans bloquer les versions de système d'une machine physique,

voir l'article "Zimbra (V8) dans une VM". Toutefois la plupart des éléments cités ci-dessous restent valables.

Cet article est divisé en différents chapitres :

- Installation du système

- Installation de Zimbra (1)

- Installation de Zimbra (2)

- Utilisation de Zimbra (1), aperçu de l'administration

- Utilisation de Zimbra (2), paramétrage des clients mail

- Quelques remarques sur la vie avec Zimbra

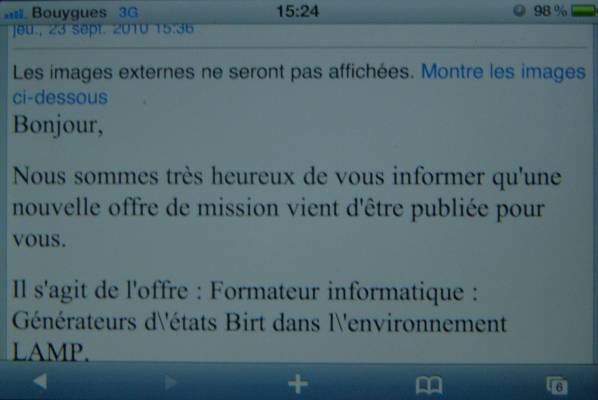

- Utiliser Zimbra sur un smartphone

- Passer d'une version 32 bits à ube version 64 à l'occasion d'une migration de serveur, et oui, les machines sont de plus en plus puissantes ...

- Installer Zimbra dans une Machine Virtuelle KVM,

l'installation est détaillée en annexe. - Effectuer un upgrade de 8.6 à 8.7

Les premiers chapitres sont un peu dépassés et concernent l'installation de ZIMBRA 6. L'installation de la version 7 n'étant pas prévue sur une machine Debian (6 ou 7) je suis resté en version 6 jusqu'au jour du passage en version 8.

Une nouvelle machine (core I3 série 4) et l'installation de Debian "Wheezy" 7.3 version "stable" à ce jour m'a obligé à changer de version.

Malheureusement la version 8 n'est pas disponible pour Debian, la version la plus approchante est la version pour Ubuntu 12.04 LTS. J'ai voulu réaliser l'installation sur ma Debian 7.3 toute fraîche et j'ai créé un nouveau chapitre pour cette installation.

ZIMBRA : Phase 1 le système

ZIMBRA : Phase 1 le système jppNous verrons dans un prochain article l'installation de ZIMBRA sur un mini serveur "Physique".

En attendant de définir le hardware de ce serveur (à faible consommation pour rester connecté en permanence) je vais m'entraîner sur une MV (Debian 32bits), celà ne coûte pas cher et devrait me permettre d'évaluer plus précisément la mémoire et le CPU nécessaire pour cette application, ou plutôt ensemble d'applications car le paquet inclut :

- Un serveur mail

- Un serveur pop et imap

- Un Webmail

- Un antispam

- Un antivirus

- Un interface d'administration

- Le moteur est fourni par :

- Une base mysql

- Un annuaire LDAP (Openldap)

- Un serveur d'applications (Jetty)

- Un serveur SMTP (Postfix)

- Un serveur WEB (Apache)

- L'antivirus (Clamav)

- L'antispam (Spamassassin)

et d'autres bricoles que je vais m'empresser de voir.

Pour les détails aller sur le site de ZIMBRA

Je crée la MV adéquate : une debian 32bits en version "stable" Lenny.

L'installation a été faite sur une machine virtuelle :

- RAM 1536Mo

- CPU 1

- Disques Système 8,6Go (swap 2.0Go, /root 6.6Go)

- Data (16Go à monter sur /opt car ZIMBRA s'installe sur /opt)

Ce système est un système "minimum" sans même un interface graphique :

Quelques pré-requis (repérés lors des premières tentatives d'installation de ZIMBRA) :

- Le fichier /etc/hosts doit être complet avec le nom d'hôte sous la forme :

adresse nom complet nom

192.168.x.x com-mail.mondomaine com-mail - Installation de quelques paquets nécessaires :

"libgmp3c2" "libstdc++5" "libexpat1" "libperl5.10" "sudo" "sysstat"

réalisés par : apt-get install libgmp3c2 libexpat1 libperl5.10 sudo sysstat libstdc++5

Il faudra activer le service "sysstat" dans le fichier /etc/default/sysstat en passant "ENABLED" à "true". - Quelques outils utiles ou indispensables.

"openssh-server" impératif sur une machine !

"ntp" pour avoir un serveur à l'heure, "branché" sur une des machines du réseau en commentant les lignes ( /etc/ntp.conf ) "server 0.debian... à 2.debian..." et en remplaçant l'adresse du dernier par "192.168.1.6" (l'adresse du serveur NTP interne).

"vim" je le préfère au "vi" brut.

"rsync" pour les sauvegardes futures - Désactiver le service mail (exim4) installé par défaut.

- Stopper le service : /etc/init.d/exim4 stop

- Supprimer le paquet "exim4" : apt-get remove --purge exim4

- Mettre en place le disque "DATA" formaté en "ext3", "ext4" n'est pas encore OK pour les noyaux "anciens" tel celui de la Debian 5.0

Donner un label au disque : e2label /dev/hdb1 OPT

puis ajouté la ligne :

LABEL=OPT /opt ext3 defaults 0 2

en fin du fichier /etc/fstab afin d'obtenir le montage automatique. - Economiser un peu de mémoire ...

L'installation "minimum" ne comporta aucun service superflu, seuls les démons "cron" et "at" sont installés par défaut et il faut les garder

Modifier le fichier "/etc/inittab" pour y commenter l'ouverture des trois derniers getty. - Mettre une adresse IP fixe.

Modifier le fichier "/etc/network/interfaces"

Avant :

.....

# The primary network interface

allow-hotplug eth0

iface eth0 inet dhcp

Après :

.....

auto eth0

iface eth0 inet static

address 192.168.1.xxx

netmask 255.255.255.0

network 192.168.1.0

gateway 192.168.1.6

broadcast 192.168.1.255

La suite de cette palpitante histoire dans l'article suivant : Installation de ZIMBRA

ZIMBRA. :Phase 2A : logiciel

ZIMBRA. :Phase 2A : logiciel jppNote 2016, cet article est devenu "historique", voir plutôt "Installation de ZIMBRA dans une MV".

La machine étant prête on peut passer à la suite : l'installation de notre logiciel.

Après avoir chargé le fichier (tar.gz) fourni par ZIMBRA pour votre configuration, ici pour une Deian 5 i386 ( #460Mo quand même ).

Il suffit de la décompacter dans un répertoire tranquille on se trouve face à un répertoire contenant :

drwxr-xr-x 2 503 503 4096 déc. 15 05:45 bin

drwxr-xr-x 2 503 503 4096 déc. 15 05:45 data

drwxr-xr-x 3 503 503 4096 déc. 15 05:45 docs

-rwxr-xr-x 1 503 503 6528 déc. 15 05:45 install.sh

drwxr-xr-x 2 503 503 4096 déc. 15 05:46 packages

-r--r--r-- 1 503 503 369 déc. 15 05:45 readme_binary_en_US.txt

-r--r--r-- 1 503 503 8575 déc. 15 05:45 readme_source_en_US.txt

-r--r--r-- 1 503 503 428 déc. 15 05:45 README.txt

drwxr-xr-x 3 503 503 4096 déc. 15 05:45 util

La version est toute récente (15 décembre !).

Les différents packages sont (répertoire packages) :

-rw-r--r-- 1 503 503 11196160 déc. 15 05:45 zimbra-apache_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 176340458 déc. 15 05:46 zimbra-core_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 6083466 déc. 15 05:46 zimbra-ldap_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 1324 déc. 15 05:46 zimbra-logger_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 836320 déc. 15 05:46 zimbra-memcached_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 62142320 déc. 15 05:46 zimbra-mta_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 1788722 déc. 15 05:46 zimbra-proxy_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 6472146 déc. 15 05:46 zimbra-snmp_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 41755764 déc. 15 05:46 zimbra-spell_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

-rw-r--r-- 1 503 503 148819674 déc. 15 05:46 zimbra-store_6.0.4_GA_2038.DEBIAN5_64_amd64.deb

du solide !

La lecture du (court) fichier README :

Binary release:

README.txt - this file

install.sh - install script

bin/ - binaries used during install

data/ - contains installation data

packages/ - contains ZCS rpms

docs/ - more documentation

Installing from binary:

tar xzf zcs.tgz

cd zcs

./install.sh

Nous conforte dans l'utilisation du fichier "install.sh" pour installer le tout../install.sh

| ==================================================================== Operations logged to /tmp/install.log.2657 Checking for existing installation... zimbra-ldap...NOT FOUND zimbra-logger...NOT FOUND zimbra-mta...NOT FOUND zimbra-snmp...NOT FOUND zimbra-store...NOT FOUND zimbra-apache...NOT FOUND zimbra-spell...NOT FOUND zimbra-convertd...NOT FOUND zimbra-memcached...NOT FOUND zimbra-proxy...NOT FOUND zimbra-archiving...NOT FOUND zimbra-cluster...NOT FOUND zimbra-core...NOT FOUND PLEASE READ THIS AGREEMENT CAREFULLY BEFORE USING THE SOFTWARE. ZIMBRA, INC. ("ZIMBRA") WILL ONLY LICENSE THIS SOFTWARE TO YOU IF YOU FIRST ACCEPT THE TERMS OF THIS AGREEMENT. BY DOWNLOADING OR INSTALLING THE SOFTWARE, OR USING THE PRODUCT, YOU ARE CONSENTING TO BE BOUND BY THIS AGREEMENT. IF YOU DO NOT AGREE TO ALL OF THE TERMS OF THIS AGREEMENT, THEN DO NOT DOWNLOAD, INSTALL OR USE THE PRODUCT. License Terms for the Zimbra Collaboration Suite: http://www.zimbra.com/license/zimbra_public_eula_2.1.html Press Return to continue ========================================================================= La licence reste dans les termes classiques et ne présente pas de spécificité marquante, on peut l'accepter sans réticences. ========================================================================= Checking for prerequisites... FOUND: NPTL FOUND: sudo-1.7.2p1-1 FOUND: libidn11-1.15-2 FOUND: libpcre3-7.8-3 FOUND: libgmp3c2-2:4.2.2+dfsg-3 FOUND: libexpat1-2.0.1-6 FOUND: libstdc++6-4.4.2-3 FOUND: libstdc++5-1:3.3.6-18 FOUND: libperl5.10-5.10.1-8 Checking for suggested prerequisites... FOUND: perl-5.10.0 FOUND: sysstat Prerequisite check complete. Checking for installable packages Found zimbra-core Found zimbra-ldap Found zimbra-logger Found zimbra-mta Found zimbra-snmp Found zimbra-store Found zimbra-apache Found zimbra-spell Found zimbra-memcached Found zimbra-proxy Select the packages to install Install zimbra-ldap [Y] Install zimbra-logger [Y] Install zimbra-mta [Y] Install zimbra-snmp [Y] Install zimbra-store [Y] Install zimbra-apache [Y] Install zimbra-spell [Y] Install zimbra-memcached [Y] Install zimbra-proxy [Y] Checking required space for zimbra-core checking space for zimbra-store Installing: zimbra-core zimbra-ldap zimbra-logger zimbra-mta zimbra-snmp zimbra-store zimbra-apache zimbra-spell zimbra-memcached zimbra-proxy The system will be modified. Continue? [N] Y |

============================================================

J'ai installé toutes les options et "Y" pour continuer

============================================================

| Removing /opt/zimbra Removing zimbra crontab entry...done. Cleaning up zimbra init scripts...done. Cleaning up /etc/ld.so.conf...done. Cleaning up /etc/security/limits.conf...done. Finished removing Zimbra Collaboration Suite. Installing packages zimbra-core......zimbra-core_6.0.4_GA_2038.DEBIAN5_64_i386.deb... zimbra-ldap......zimbra-ldap_6.0.4_GA_2038.DEBIAN5_64_i386.deb...done zimbra-logger......zimbra-logger_6.0.4_GA_2038.DEBIAN5_64_i386.deb...done zimbra-mta......zimbra-mta_6.0.4_GA_2038.DEBIAN5_64_i386.deb...done zimbra-snmp......zimbra-snmp_6.0.4_GA_2038.DEBIAN5_64_i386.deb...done zimbra-store......zimbra-store_6.0.4_GA_2038.DEBIAN5_64_i386.deb... zimbra-apache......zimbra-apache_6.0.4_GA_2038.DEBIAN5_64_i386.deb...done zimbra-spell......zimbra-spell_6.0.4_GA_2038.DEBIAN5_64_i386.deb... Operations logged to /tmp/zmsetup.12292009-155158.log Installing LDAP configuration database...done. Setting defaults... MX: com-mail.jpp.fr (192.168.1.225) Interface: 192.168.1.225 Interface: 127.0.0.1 192.168.1.225 done. Checking for port conflicts Checking for port conflicts Port conflict detected: 25 (zimbra-mta) Port conflicts detected! - Any key to continue ============================================================================= J'avais laissé exim4 actif ! Il était pourtant désinstallé ! Mais en fait il était resté --> je le stoppe et désactive le script avec un "exit" bien placé dans le script ! Je supprime aussi l'exécutable " /usr/sbin/exim4 ". Et on continue ============================================================================= Main menu 1) Common Configuration: 2) zimbra-ldap: Enabled 3) zimbra-store: Enabled +Create Admin User: yes +Admin user to create: admin@com-mail.jpp.fr ******* +Admin Password UNSET +Enable automated spam training: yes +Spam training user: spam.57zxf5al@com-mail.jpp.fr +Non-spam(Ham) training user: ham.dugtitbk@com-mail.jpp.fr +Global Documents Account: wiki@com-mail.jpp.fr +SMTP host: com-mail.jpp.fr +Web server HTTP port: 80 +Web server HTTPS port: 443 +Web server mode: http +IMAP server port: 143 +IMAP server SSL port: 993 +POP server port: 110 +POP server SSL port: 995 +Use spell check server: yes +Spell server URL: http://com-mail.jpp.fr:7780/aspell.php +Configure for use with mail proxy: FALSE +Configure for use with web proxy: FALSE +Enable version update checks: TRUE +Enable version update notifications: TRUE +Version update notification email: admin@com-mail.jpp.fr +Version update source email: admin@com-mail.jpp.fr 4) zimbra-mta: Enabled 5) zimbra-snmp: Enabled 6) zimbra-logger: Enabled 7) zimbra-spell: Enabled 8) Default Class of Service Configuration: r) Start servers after configuration yes s) Save config to file x) Expand menu q) Quit Address unconfigured (**) items (? - help) |

======================================================================

La suite dans l'article suivant en cliquant ci-dessous à droite.

ZIMBRA : Phase 2B : logiciel

ZIMBRA : Phase 2B : logiciel jppLa suite de l'installation de ZIMBRA

==========================================

Tout a été configuré en standard et je n'ai pour le moment aucun besoin de spécificités "pointues".

Le seul item non configuré est le mot de passe de l'administrateur que je m'empresse de configurer

avec la touche "x : Expand menu", puis "3 : zimbra-store" qui affiche le menu suivant :

=============================================

Store configuration

1) Status: Enabled

2) Create Admin User: yes

3) Admin user to create: admin@com-mail.jpp.fr

** 4) Admin Password . UNSET

5) Enable automated spam training: yes

6) Spam training user: spam.57zxf5al@com-mail.jpp.fr

7) Non-spam(Ham) training user: ham.dugtitbk@com-mail.jpp.fr

8) Global Documents Account: wiki@com-mail.jpp.fr

9) SMTP host: com-mail.jpp.fr

10) Web server HTTP port: 80

11) Web server HTTPS port: 443

12) Web server mode: http

13) IMAP server port: 143

14) IMAP server SSL port: 993

15) POP server port: 110

16) POP server SSL port: 995

17) Use spell check server: yes

18) Spell server URL: http://com-mail.jpp.fr:7780/aspell.php

19) Configure for use with mail proxy: FALSE

20) Configure for use with web proxy: FALSE

21) Enable version update checks: TRUE

22) Enable version update notifications:TRUE

23) Version update notification email: admin@com-mail.jpp.fr

24) Version update source email: admin@com-mail.jpp.fr

Select, or 'r' for previous menu [r]

===================================================================================

Je choisis le "4" pour mettre en place le mot de passe ADMIN

==============================================================================

Password for admin@com-mail.jpp.fr (min 6 characters): [jynfxBVR]

==============================================================================

Le mot de passe par défaut ne me convient pas, j'en met donc un bien à moi.

Le menu se réaffiche et cette fois je tape "r" pour remonter au menu supérieur.

Cette option me réaffiche le "main menu" avec une petite différence à la fin :

===================================================================================

*** CONFIGURATION COMPLETE - press 'a' to apply

Select from menu, or press 'a' to apply config (? - help)

===================================================================================

Je choisis donc "a" pour appliquer l'ensemble des choix effectués.

==============================================================================

A la question "Save configuration data to a file? [Yes] " je laisse la valeur standard "Yes".

A la question "Save config in file: [/opt/zimbra/config.9056] " je valide par "entrée".

===================================================================================

Saving config in /opt/zimbra/config.9056...done.

The system will be modified - continue? [No]

===================================================================================

On est prudent chez ZIMBRA et je frappe "Yes"

===================================================================================

Operations logged to /tmp/zmsetup.12292009-155158.log

=====================================================================

.... un tas de lignes de log heureusement terminées par "...done".

=====================================================================

You have the option of notifying Zimbra of your installation.

This helps us to track the uptake of the Zimbra Collaboration Suite.

The only information that will be transmitted is:

The VERSION of zcs installed (6.0.4_GA_2038_DEBIAN5)

The ADMIN EMAIL ADDRESS created (admin@com-mail.jpp.fr)

Notify Zimbra of your installation? [Yes]

======================================================================

Je réponds "no" car cette adresse n'est accessible que sur mon réseau interne.

======================================================================

Notification skipped

Starting servers...

======================================================================

Le démarrage est un peu long car il y "du monde" à démarrer..... y compris

des applications "java".

Après environ 90 secondes :

======================================================================

Installing common zimlets...

com_zimbra_adminversioncheck...done.

com_zimbra_bulkprovision...done.

com_zimbra_email...done.

com_zimbra_ymemoticons...done.

com_zimbra_url...done.

com_zimbra_local...done.

com_zimbra_date...done.

com_zimbra_phone...done.

com_zimbra_cert_manager...done.

Finished installing common zimlets.

Initializing Documents...done

Restarting mailboxd...done

Setting up zimbra crontab...done.

Moving /tmp/zmsetup.12302009-192333.log to /opt/zimbra/log

Configuration complete - press return to exit

======================================================================

C'est fini ! Prévoir au total environ 45 minutes.

On déclenche un reboot pour démarrer en conditions normales.

J'avais prévu une machine avec 1536 Mo de mémoire, j'ai bien fait car " top " me montre :

Mem: 1556276k total, 674824k used, 881452k free, 8816k buffers

Swap: 1943856k total, 0k used, 1943856k free, 156356k cached

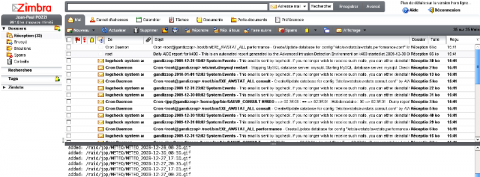

ZIMBRA : Phase 4 : l'aspect

ZIMBRA : Phase 4 : l'aspect jppL'installation est faite, la machine a redémarré, admirons un peu le résultat.Permière constation : il y a plein de ports utilisés ( lsof -Pn | grep TCP ): 25, 80, 110, 143, 389, 993, 3310, 5222, 5223, 7110, 7143, 7777, 7780, 10024 et j'en oublie ...

Cela va être un peu coton de s'y retrouver.

Le port 80 donne accès au WebMail, dont voici un premier aperçu :

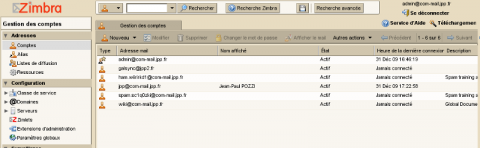

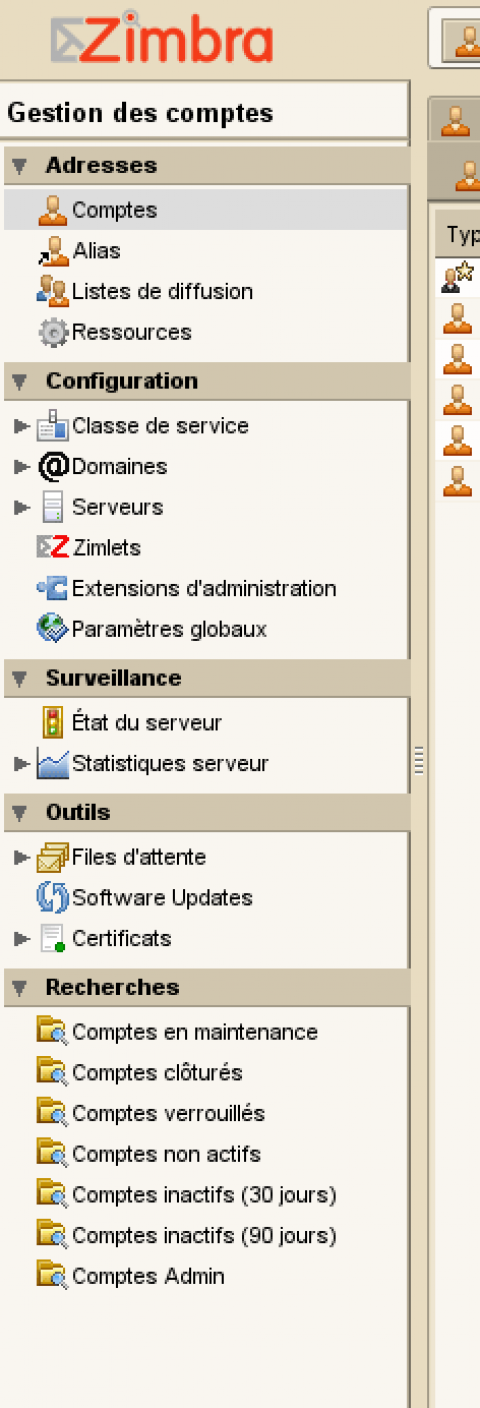

Le port 7071 (en https) donne accès à l'interface d'administration dont voici un aperçu :

Le menu d'administration se présente de la façon suivante :

Sont présentés ici :

- La gestion des comptes

- La gestion des Alias

- La gestion des listes de diffusion

- La gestion des classes de service, elle permet de créer des standards à appliquer aux utilisateurs (notion de "groupes") qui simplifie la gestion des utilisateurs.

- La dernière partie présente des vues spécifiques des comptes ouverts.

En bref c'est très complet mais il y a pas mal de boulot avant de savoir se servir correctement de toutes les fonctions présentes. - La création de multiples "domaines" virtuels, le serveur est ainsi capable de servir plusieurs domaines différents

D'autres éléments que je n'ai pas encore eu le temps d'apprécier :

les Zimlets, les extensions d'administration.

Le menu "Paramètres Globaux" permet de régler finement un grand nombre d'options des différents logiciels, par exemple les paramètres de Postfix.

L'état du serveur présente la liste de l'état des différents services.

De même le serveur maintient des statistiques d'usage (CPU, IO, nombre de mails, nombre de spam, nombre de virus détectés ....

Les Outils permettent de surveiller l'état des files d'attente, de paramétrer la recherche d'updates, la gestion de certificats ....

ZIMBRA. Phase 5 : paramétrage clients

ZIMBRA. Phase 5 : paramétrage clients jppPassons un peu maintenant à l'utilisation coté clients, pour ces quelques tests j'ai connecté les clients suivants :

- Windows XP : Thunderbird3

- Windows XP : Outlook Express

- Linux : Evolution

Un petit inconvénient d'utiliser un certificat "bidon" comme le certificat créé automatiquement lors de l'installation est l'apparition de messages signalant ce fait. Cette ennui est particulièrement gênant pour Outlook Express qui ne se contente pas de se plaindre la première fois mais ouvre une boite d'alerte à chaque démarrage.

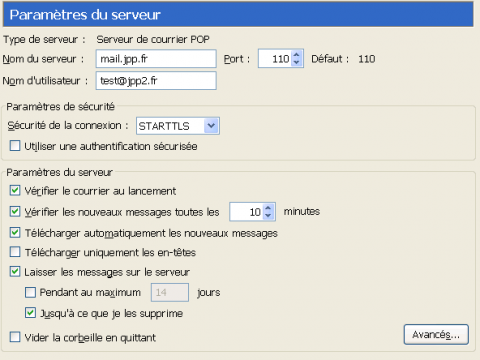

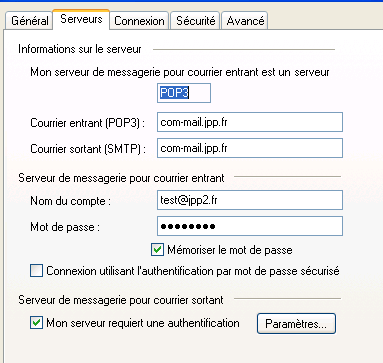

Paramètres pour Thunderbird 3 sous Windows XP :

|

Le port 110 par défaut convient très bien.

Zimbra est configuré en standard pour une liaison sécurisée, il faut utiliser le paramètre "STARTTLS".

Il ne faut pas oublier lors de la création du compte de choisir les options de connexion avec authentification pour le client POP comme pour le serveur SMTP.

En principe cela marche directement et sans ennuis.

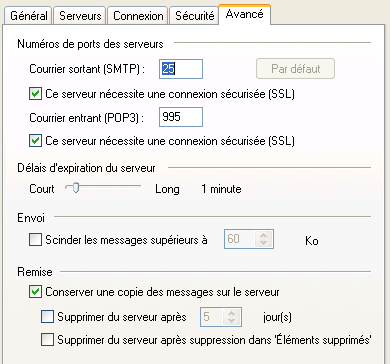

Paramètres pour Outlook Express sous Windows XP :

|

|

Il faut absolument cliquer les paramètres de sécurité "SSL" dans l'onglet "Avancé".

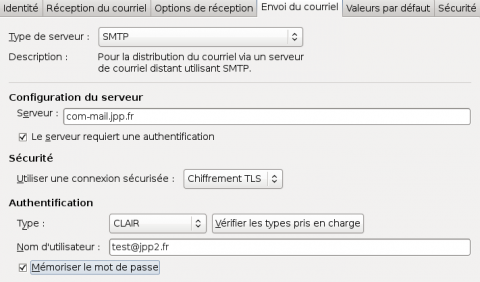

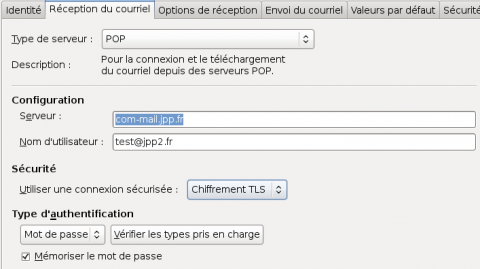

Paramètres pour Evolution sous Linux :

|

|

Là aussi c'est très simple.

N'ayant pas d'autre client mail à disposition j'arrêterais les exemples de paramétrage des clients ici.

Zimbra : migrations

Zimbra : migrations jppNote 2022 : je suis passé directement de Ubuntu 14.04 sur 20.04, mais c'est aussi pénible que le changement de machine, il faut tout installer puis transporter les comptes et leur contenu, c'est assez long ....

J'utilise maintenant Zimbra depuis quelques années et j'ai donc du "upgrader" régulièrement pour rester dans la course.

- Premier upgrade en 32 bits vers la version 6.0.7.

Avant le passage de 32 à 64 bits (en 8.6) j'ai "loupé" la migration vers la version 7. - Premier upgrade en 64bits : 8.6 à 8.7

- De 8.7 à 8.7.5

- De 8.7.5 à 8.8.5

- De 8.8.5 à 8.8.6

La dernière version est installée sur une Ubuntu 14.04 LTS, mais cette release ne sera plus maintenue après Avril 2019 message :

Your Hardware Enablement Stack (HWE) is supported until April 2019

et j'ai quelques soucis avec la version actuelle qui "plante" deux ou trois fois par jour !

J'ai du créer un script qui test la présence des ports TCP (25, 389, 465, 587, 993, 995) nécessaires à une activité normale et relance le truc si l'un de ces ports est inaccessible.

Je suis en train de tester la version 8.8.11 sur une Ubuntu 16.04 qui, elle, sera maintenue jusqu'en 2021. Les tests sont terminés et ça marche.

Remarque 1 : C'est dommage qu'une version de Zimbra pour Ubuntu 18.04 ne soit pas (pas encore disponible) et la version actuelle ne s'installe pas sur une 18.04.

Remarque 2 : ne faites surtout pas un "do-release-upgrade" sur votre système 14.04, j'ai essayé et l'opération commence par "virer" Zimbra ! Heureusement que j'avais sauvegardé avant de tenter l'opération !

C'est tout pour le moment !

ZIMBRA : première migration

ZIMBRA : première migration jppZimbra ayant annoncé la fin des upgrades pour les versions 32bits OpenSource, j'ai décidé d'upgrader ma version 6.0.4 à la dernière disponible : 6.0.7. pour la suite peut-être y aura-t-il de temps en temps des patchs ?

Oui, il y en a et je viens de passer en 6.0.9 en suivant cette même procédure.

Note : j'ai laissé l'intégralité des copies d'écrans bien que cela soit un peu long (vous avez dit longuet ?).

Après le téléchargement de la version et du patch qui va avec :

zcs-6.0.7_GA_2473.DEBIAN5.20100616212143.tgz

zcs-patch-6.0.7_GA_2476.tgz

Procédure suivie:

- stopper "cron"

- stopper "at"

- stopper zimbra"

- effectuer une image complète du répertoires "/opt/zimbra"

- détarer le gros "TGZ" dans un répertoire tranquille

- détarer le petit "TGZ" dans le même répertoire

On se trouve alors devant les fichiers suivants :

drwxr-xr-x 14 root root 4096 2010-09-20 19:44 ..

drwxr-xr-x 7 503 503 4096 2010-06-17 07:09 zcs-6.0.7_GA_2473.DEBIAN5.20100616212143

-rw-r--r-- 1 root root 455562410 2010-09-20 19:46 zcs-6.0.7_GA_2473.DEBIAN5.20100616212143.tgz

drwxrwxr-x 5 zimbra 503 4096 2010-06-25 22:44 zcs-patch-6.0.7_GA_2476

-rw-r--r-- 1 root root 26871472 2010-09-20 19:46 zcs-patch-6.0.7_GA_2476.tgz

En allant dans le répertoire "zcs-6.0.7_GA_2473.DEBIAN5.20100616212143" on trouve l'arborescence suivante :

drwxr-xr-x 7 503 503 4096 2010-06-17 07:09 .

drwxr-xr-x 4 root root 4096 2010-09-20 19:48 ..

drwxr-xr-x 2 503 503 4096 2010-06-17 07:09 bin

drwxr-xr-x 2 503 503 4096 2010-06-17 07:09 data

drwxr-xr-x 3 503 503 4096 2010-06-17 07:09 docs

-rwxr-xr-x 1 503 503 6534 2010-06-17 07:09 install.sh

drwxr-xr-x 2 503 503 4096 2010-06-17 07:10 packages

-r--r--r-- 1 503 503 369 2010-06-17 07:09 readme_binary_en_US.txt

-r--r--r-- 1 503 503 8575 2010-06-17 07:09 readme_source_en_US.txt

-r--r--r-- 1 503 503 428 2010-06-17 07:09 README.txt

drwxr-xr-x 3 503 503 4096 2010-06-17 07:09 util

Un magnifique README nous tend les bras et indique de lancer "./install.sh" ce que je fais aussitôt.