Google pages manuel apache

Google pages manuel apache jppJe ne sais pas pourquoi mais depuis quelques semaines j'ai constaté que les robots de Google s'intéressent particulièrement aux pages commençant par "/manual".

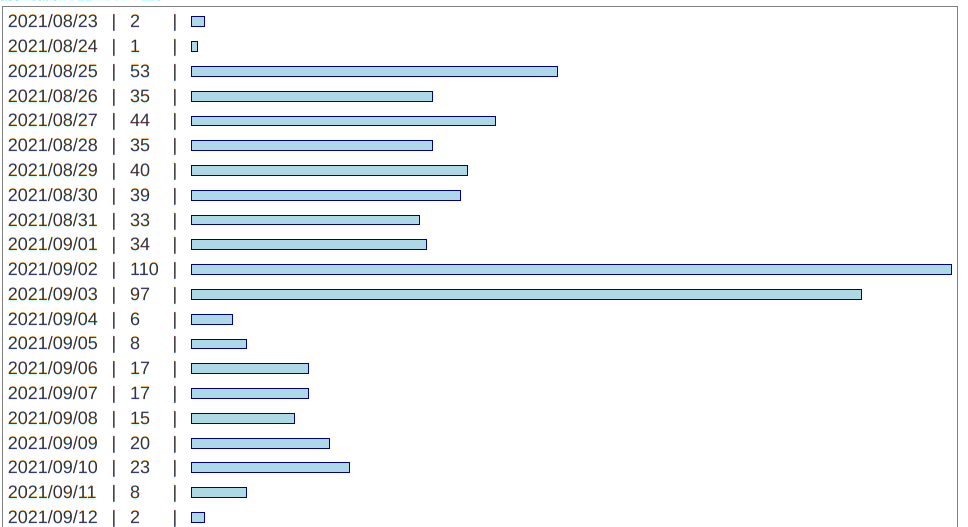

J'en ai compté plus de 100 sur une journée, je me demande quel est le but de cette recherche. En effet à ma connaissance (et on le voit dans les URL demandées) il s'agit des pages du manuel de Apache, peut-être quelqu'un chez Google qui a besoin de formation sur Apache ?

Je n'arrive pas à comprendre pourquoi une société comme Google s'acharne à balayer le web à la recherche de pages de'un lmanuel très commun, auraient-ils perdu la tête ?

Voici un petit graphique sur les 4 dernières semaines.

C'est assez bizarre qu'une société comme Google s'amuse à recenser les accès possibles aux pages de manuel d'Apache !

Quelques mois plus tard cela s'est bien réduit et il ne reste plus que quelques rares erreurs "403" faisant référence à ces fameuses pages de manuel dans toutes les langues, mais cela existe toujours.

Est-ce un balayage pour rechercher des sites mal configurés ?